Pi-hole als Tracking- und Werbeblocker

Pi-hole ist ein kostenloses Linuxprogramm, welches auf

Kleinstrechner wie den Raspberry-Pi u.a. Kleinstrechner zugeschnitten ist und

sehr wenig Systemresourcen benötigt. Pi-hole wird anstatt des Routers (z.B. die

Fritzbox) als DNS-Server in das eigene Netzwerk eingebunden und filtert

netzwerkweit ein- und ausgehende Werbung oder Trackinginformationen. Das

Werbefilterprogramm prüft nicht die angeforderten Seiten auf Werbung, sondern

vergleicht die angeforderten ein- oder ausgehenden IP-Adressen mit installierten

Blacklisten. Sollen Trackingdaten an eine auf der Blacklist stehende IP-Adresse

gesendet werden, wird dieser Vorgang geblockt. Dies spart Übertragungsvolumen

und ist sehr datensparsam. Ruft eine Website zusätzliche IP-Adressen für

Werbeeinblendungen auf, so kann Pi-hole auch diese Werbeeinblendungen blocken

und anstelle der Werebeeinblendung nur eine weiße Stelle anzeigen, was

Pop-up-Werbung sperrt und damit auch Datenvolumen spart. Man surft somit

schneller, da weniger Daten übertragen werden müssen. Was PI-hole nicht kann,

ist das Filtern von fest in eine Website eingebauter Werbung, die nicht über

IP-Abfragen nachgeladen werden muss, da nur IP-Abfragen durch Vergleich mit

Black- und Whitelisten verglichen und ggf. geblockt werden.

Pi-hole-Installation

Einen gute Installationshilfe findet man bei

LoginTechBlog als

Youtube-Video (hier)

"Raspberry Pi &DietPi: PiHole der Werbeblocker für Netzwerke mit Anleitung für

AVM FritzBox"

a) per SSH (über Putty oder Bitvise SSH-Client) am PI

anmelden.

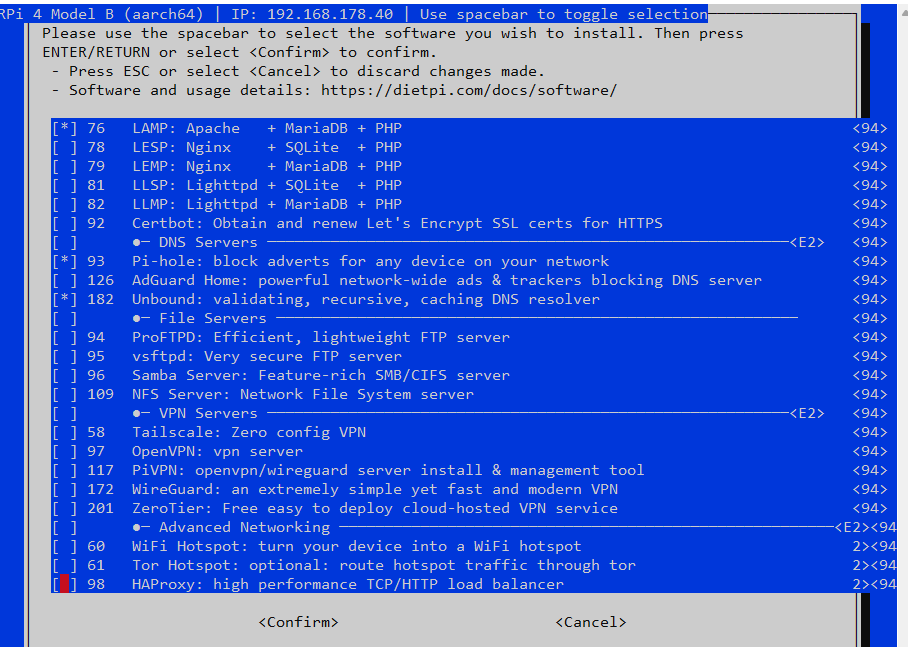

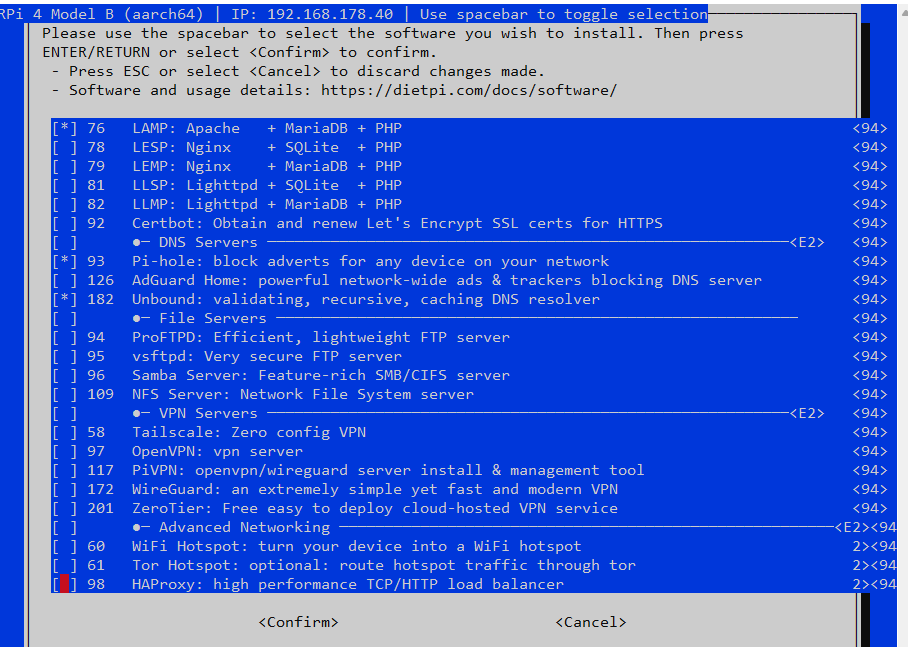

b) in Konsole: dietpi-software

c) in Dietpi-Oberfläche: Browse Software

anklicken

d) Programm Nr. 93 Pi-hole mit Leertaste markieren -> confirm

wählen

e) Hinweis für feste IP-Adresse bestätigen (weil schon eingestellt -> cancel)

f) im Auswahlmenü Install, Go, Start installation for selected software

-> Go

begin installation

g) Hinweis darauf, dass Pi.hole für das gesamte Netzwerk als adBlocker

eingerichtet wird

h) Auswahlmenü für zu verwendenden DNS-Up-stream-Server ->

Cloudflare ist eine gute Wahl

i) akzeptiere die vorausgewählten Blocklisten (u.a. StevenBlack !!)

j) Pi-hole soll sowohl IPv4 und IPv6 kontrollieren

(beide auswählen)

k) IP und Gateway-Adresse sollten stimmen, wenn zuvor DietPi installiert

wurde

l) Vorgehen bei IP Conflict -> bestätigen

m) voreingestellte IPv6 Adresse bestätigen

n) Web-Admin-Interface einrichten (sehr wichtig für spätere Nutzung und

Kontrolle von Pi-hole) bestätigen

o) Log queries bestätigen

p) privacy mode for FTL: Show everything bestätigen (für geblockte Anfragen

etc.) -> Installation beginnt

q) Hinweis für spätere Kontrolle im Browser: PI-IP-Adresse/admin bzw.

pi.hole/admin + gespeichertes Passwort (notieren!)

Es sollte aber das PW sein, welches bei der

Dietpi-Installation als Software-PW eingerichtet wurde!

r) public access auf das pihole-admin panel nicht erlauben -> bestätigen

s) blocking page für pi-hiole (um ggf. eine geblockte Seite auf die whitelist

setzen zu können) -> bestätigen

t) restliche Softwareinstallation läuft ab und fordert reboot an -> bestätigen

zur Kontrolle nach reboot wieder per SSH auf Konsole anmelden ->

Dietpi läuft nun auch mit Pi-hole

im Webbrowser die IP-Adresse eures (!) PIs eingeben z.B.

192.168.178.41/admin -> ruft das Pi-hole Admin-Panel (Software-PW zur

Einwahl nutzen) auf!

NOCH kann Pi-hole aber keine IP-Anfragen erhalten -> weitere

Einstellungen im Router (z.B. Fritzbox)

Folgende Einstellungen im Router (Fritzbox) vornehmen:

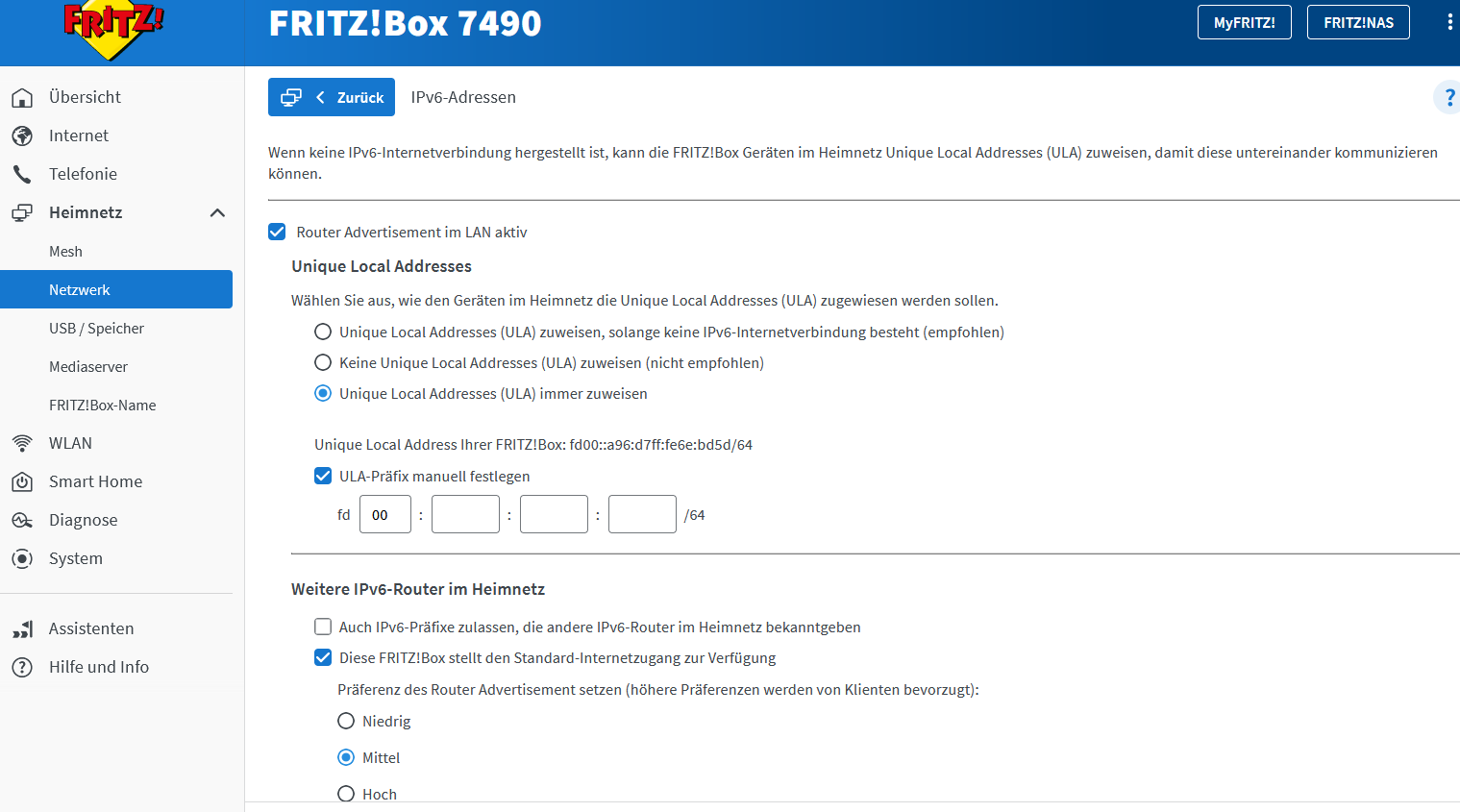

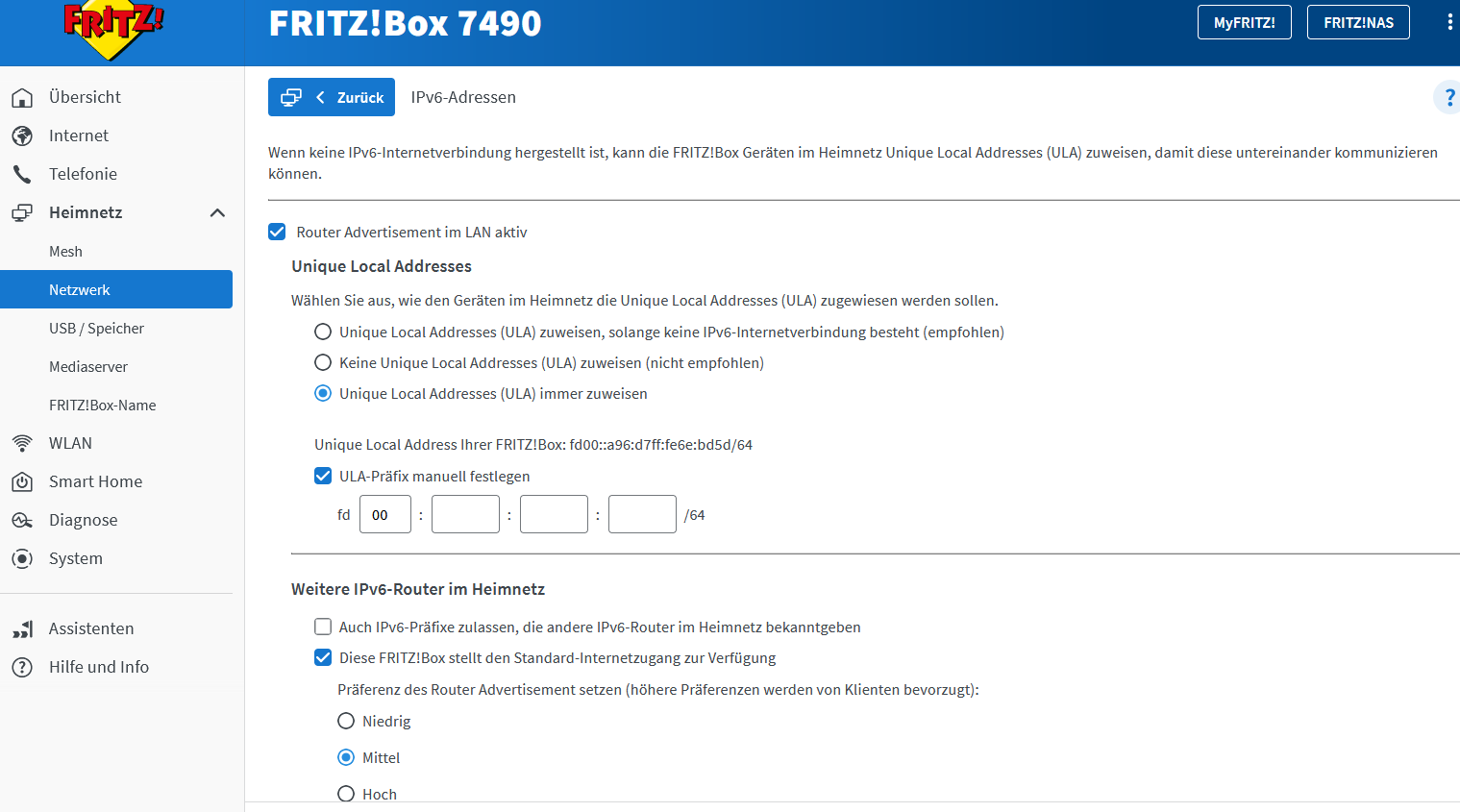

a) im Hauptmenü inks Heimnetz -> Unterpunkt Netzwerk

l wählen -> Reiter rechts Netzwerkeinstellungen

runterscrollen u. ggf. weitere Einstellungen anklicken -> rechts

unten IPv6-Einstellungen anklicken

b) folgende Einstellungen wählen: Unique Local Addresses immer zulassen

und IPv6 Adressbereich nur fd00 eintragen

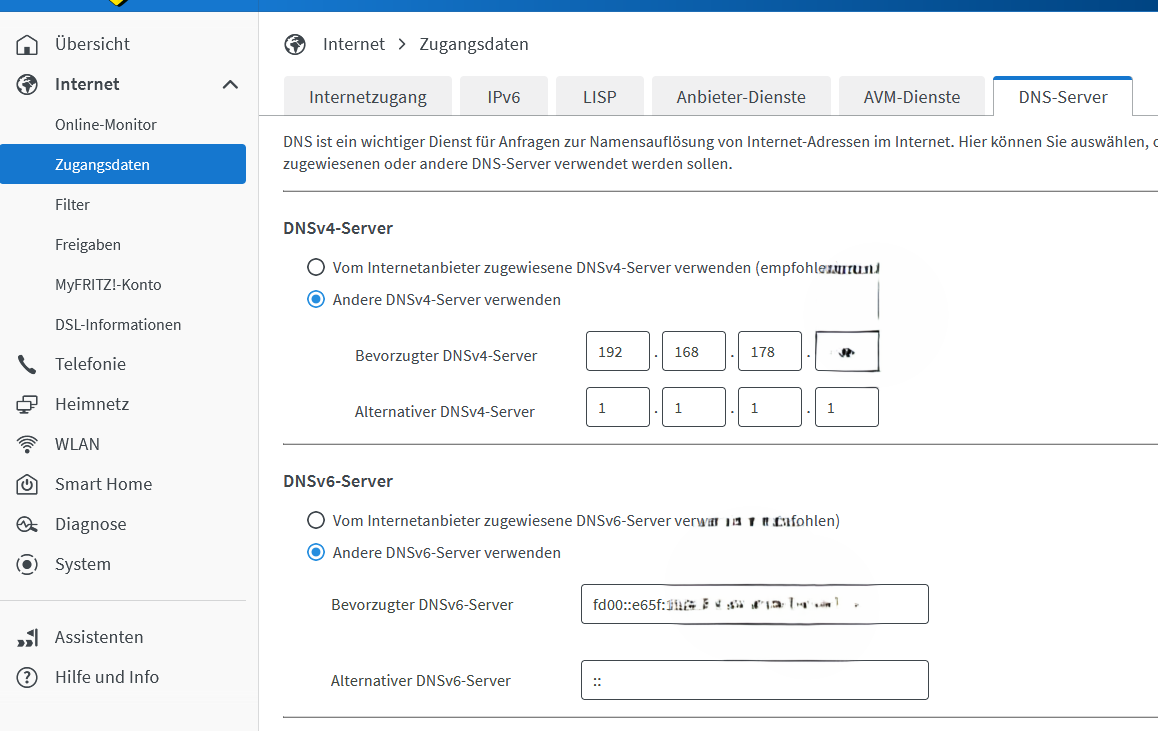

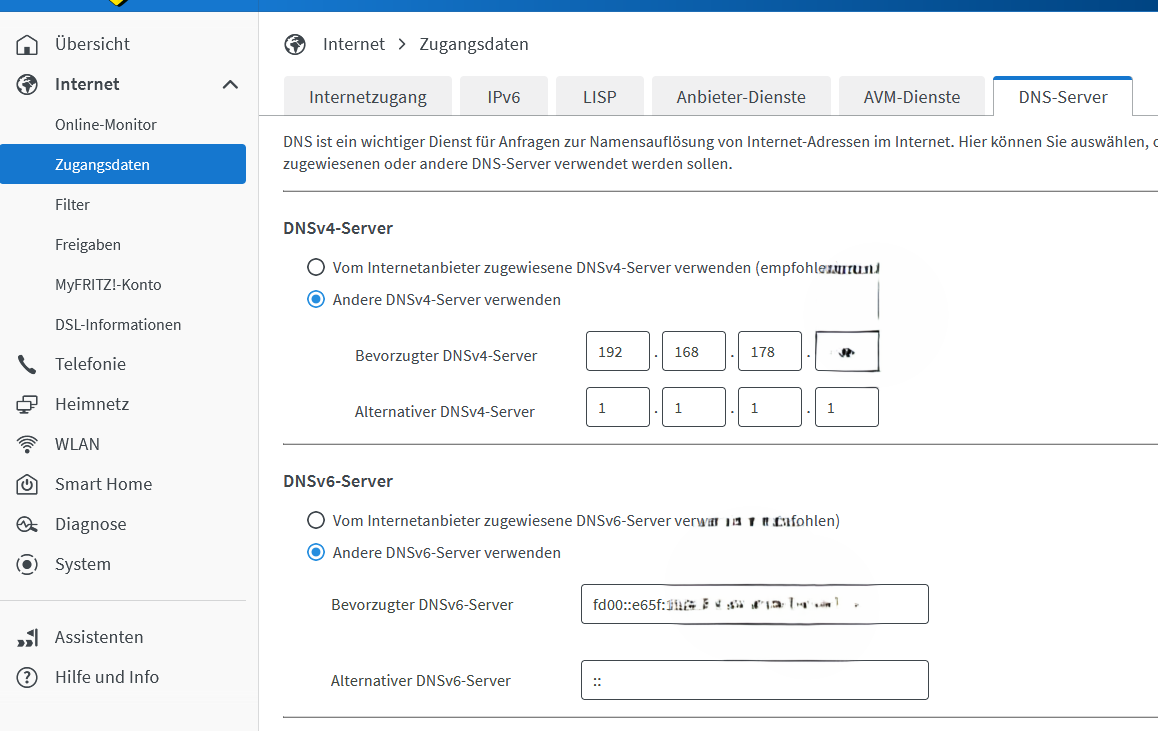

c) Damit der DietPi als DNS-Server arbeiten kann, im Hauptmenü

Internet -> Unterpunkt

Zugangsdaten im Reiter

DNS-Server rechts folgende Einstellungen ändern1

Achtung: Unter

anderer bevorzugte DNSv4-Server

nicht obige Daten, sondern die feste IP-Adresse

eures (!) PIs eintragen!

Den alternativen DNSv4-Server könnt Ihr mit 1.1.1.1 übernehmen

(Cloudflare-IP-Adresse!).

Im unteren Punkt: Bevorzgter DNSv6-Server

auch nicht

obige Daten übernehmen, sondern die feste IPv6-Adresse

eures Diet-PIs!

Gebt in der Konsole des Pis nur: ip a

ein und sucht unter eth0-> Inet6 die Adresse, die mit

fd00

beginnt und übernehmt diese (ohne /64) in das Fritzboxfeld (s.o.).

Den alternativen DNSv6-Server könnt ihr von cloudflare übernehmen

2606:4700:4700::1111 . Auf Übernehmen in fritzbox klicken!

Ab

jetzt übernimmt der PI die DNS-Abfragen, was man im

Pi-hole-Admin-Panel im Browser - mit pi.hole/admin

aufgerufen

- sehen kann.

Im Admin-Panel sieht man in den 4 farbigen Feldern oben die Anteile geblockter und durchgelassener Anfragen!

Unter dem Punkt Querylog - links angeklickt - werden in

grüner Schrift

durchgelassene IP-Anfragen und in roter Schrift

geblockte Anfragen angezeigt.

Meist kommt noch die Fragen nach weiteren Blocklisten.

Aber: Hier muss viel nicht

besser sein!

Trägt man zu viele Blocklisten ein, kommt es zu

Fehlern, da einige URLs oder Domains fälschlicherweise blockiert werden, was man zwar durch Rücknahme in eine whitelist

ändern kann.

Blockiert nur Werbung/Telemetrie aus Bereichen, dies ihr häufig nutzt!

Tragt die Blocklisten unter Adlists im Pi-hole-Panel ein!

Ich habe mich mit der Piholeparser-Liste aus meinem

GMX-Mailaccount ausgeschlossen, weshalb ich diese gute Liste fürs Erste wieder

deaktiviert habe ;-).

Wer dennoch ein paar links benötigt:

a) Eine fertige, sehr umfangreiche Liste findet ihr bei

piholeparser

https://github.com/deathbybandaid/piholeparser (zusätzlich keine weiteren mehr nutzen)

Benutzt folgenden Einbettungslink für die addliste:

https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribable-Lists/CombinedBlacklists/CombinedBlackLists.txt

b) eine umfangreiche Liste zum Auswählen findet ihr

bei firebog.net

hier:

https://firebog.net/

c) Github

bietet auch sehr gut ausgewählte Blocklisten unter:

https://github.com/RPiList/specials/blob/54876178ffa7e4d1224ac81b00bedd0040f65802/Blocklisten.md

zurück zur Startseite